Das mobile Büro – Fluch und Segen für Unternehmen

Auch außerhalb des Büros Zugriff auf betriebliche Daten und Anwendungen zu haben und seine Auskunfts- und Handlungsfähigkeit auch unterwegs zu erhalten, ist für viele Arbeitnehmer eine zentrale Anforderung, um dem eigenen Verantwortungsbereich und den Team-Belangen gleichermaßen gerecht werden zu können. Viele Unternehmen billigen den mobilen Datenzugriff auch ohne dedizierte Mobil-Strategie – zugunsten der Mitarbeiterproduktivität, jedoch zulasten der Datensicherheit. Welche Risiken dies für Arbeitgeber und auch Arbeitnehmer mit sich bringt und warum eine Enterprise-Mobility-Strategie künftig unverzichtbar ist, erläutert Hans-Jürgen Fockel, Geschäftsführer des IT-Systemhauses LANOS aus Schloß Holte-Stukenbrock.

Die Hälfte aller Arbeitnehmer nutzt zur Ausübung seines Jobs regelmäßig ein Notebook oder Smartphone – für E-Mails, den Dateiaustausch, die Messenger-Kommunikation oder Web-Interfaces von Unternehmensanwendungen. Doch nur ein Fünftel der Arbeitnehmer wird von ihrem Arbeitgeber mit einem Mobilgerät ausgestattet – zu diesem Ergebnis kommt eine repräsentative Deloitte Befragung unter 2.000 deutschen Arbeitnehmern im Rahmen der Studie „Mobile Readiness for Work 2019“. Die übrigen 30% der Mobilgerät-Anwender nutzen das eigene, private Mobilgerät für den externen Zugriff auf betriebliche Daten und Anwendungen. Einerseits ist diese Entwicklung erfreulich, da nahezu jeder Arbeitnehmer heute über mindestens ein privates Mobilgerät verfügt und diese bisweilen sogar eine bessere Ausstattung mitbringen, als das, was der Arbeitgeber an mobilem Equipment willens oder in der Lage ist bereitzustellen. Andererseits geht mit dem zunehmenden Einsatz von Mobilgeräten aber auch eine große Gefahr für die Datensicherheit einher.

„Viele Nutzer nehmen ihr Smartphone nicht als mobilen Computer wahr, wenn es um Betriebsrisiken oder notwendige Schutzmaßnahmen geht“, weiß LANOS Geschäftsführer Hans-Jürgen Fockel.

„Smartphones werden heute häufiger für Apps und Internet genutzt als zum Telefonieren. Kritisch dabei ist jedoch, dass viele Nutzer ihr Smartphone nicht als mobilen Computer wahrnehmen, wenn es um Betriebsrisiken oder notwendige Schutzmaßnahmen geht. Das fehlende Risikobewusstsein äußert sich auch darin, dass nur etwa jeder dritte Smartphone-Nutzer über Anti-Malware-Schutz verfügt, wohingegen sich rund 85% der Desktop-Nutzer aktiv vor Bedrohungen schützen“, so Hans-Jürgen Fockel.

BYOD: Schatten-IT wirft Schatten voraus

Viele Arbeitnehmer nutzen die praktischen Helfer für unterwegs in Form von Messenger-Diensten, Speicherdiensten wie Dropbox oder sonstiger Cloud-Apps vermehrt auch in betrieblichem Kontext – häufig an der Legitimation und Kontrolle der IT-Abteilung vorbei. Denn diese Services bieten den Anwendern im Gegensatz zu den IT-Lösungen, die der Arbeitgeber ihnen zur Verfügung stellt, oftmals eine deutlich komfortablere Handhabung und flexiblere Einsatzmöglichkeiten für die eigenen Use-Cases. Dabei können von Smartphone Apps zahlreiche Gefährdungen für das Firmennetzwerk ausgehen. So können auf diesem Wege etwa unerlaubte Zugriffe auf gespeicherte Firmendaten erfolgen, Schadsoftware eingeschleust oder Compliance-Vorgaben ausgehebelt werden. Hinzu kommt, dass zahlreiche Apps über weitreichende Rechtefreigaben verfügen, die mit der eigentlichen Funktionsbereitstellung kaum mehr etwas zu tun haben und imstande sind, auf den lokalen Datei- oder Medienspeicher zuzugreifen oder komplette Adressbücher an den Dienstanbieter zu übermitteln. Dies ist insoweit als sehr bedenklich einzustufen, da Arbeitgeber auch für private Geräte der Mitarbeiter haftbar sind, auf denen – ob wissentlich oder unwissentlich – Firmen- oder gar Kundendaten gespeichert oder verarbeitet werden (Stichwort: DSGVO).

Virtualisierung von Büroumgebungen

„Mit der zunehmenden Digitalisierung verändern sich auch unsere Arbeitsgewohnheiten und Anforderungen an technische Infrastrukturen. So sorgt die Digitalisierung unserer Arbeitswelten und die Virtualisierung von Büroumgebungen dafür, dass den IT-Abteilungen zunehmend die Kontrolle über die genutzten Endgeräte, Anwendungen, verwendeten Server und damit über das gesamte Netzwerk entgleitet. Die wachsende Zahl an Endgeräten und Zugriffspunkten, die die Transformation zu unserem digitalen Work- und Lifestyle mit sich bringt, lassen die klassischen IT-Security Methoden vieler Unternehmen ins Leere laufen“, mahnt Hans-Jürgen Fockel.

Potenzierung von Bedrohungsszenarien

Der Gewinn an gestalterischen Freiheiten der individuellen Arbeitsweise durch mobile Lösungsangebote bedeutet jedoch auch ein höheres Risiko beim Verlust der mobilen Arbeitsgeräte. Der entstehende Schaden kann dabei weit über den Geräteverlust hinausgehen, da sensible Daten wie gespeicherte E-Mails, Dokumente, Medien, Adress- und Kontaktlisten oder gar Passwörter in die Hände Unbefugter gelangen können, um Zugriff auf das Firmennetzwerk oder Cloud-Services zu nehmen. Die wachsende Speicherkapazität von Mobilgeräten, die nicht selten über einen Festplattenspeicher von 1.000GB und mehr verfügen, macht deutlich, wie folgenschwer der Verlust allein eines einzigen Gerätes sein kann – ganz abgesehen von den externen Speichern in der Cloud. Ein anderes Bedrohungsszenario ist die Einschleusung von Schadsoftware. Mit Hilfe eines Trojaners können Angreifer etwa Tastatureingaben einsehen, Daten verfälschen oder per Remote-Zugriff löschen. Der Zugriff auf und die Kontrolle von Cloud-Diensten wie E-Mail-, Messenger- oder Speicher-Dienste wird damit zu einer großen Gefahr für die Datensicherheit.

Enterprise-Mobility erfordert ganzheitliche Sicherheitskonzepte

„Unsere tägliche Systemhaus-Praxis zeigt zudem, dass ehemalige Mitarbeiter noch Zugang zu sensiblen Unternehmensdaten ausüben oder Zugriff auf dezentral gespeicherte Daten und Dokumente über privat genutzte Mobilgeräte nehmen können. Auch das ausgeklügelste Sicherheitskonzept nützt wenig, wenn es durch die Unachtsamkeit von Anwendern oder bewusste Missachtung von Sicherheitsvorgaben untergraben werden kann. Darum sollten die Zugriffsmöglichkeiten so ausgerichtet werden, dass das betriebliche Risiko von Daten- und Malware-Incidents“ auf ein Minimum reduziert wird“, mahnt Hans-Jürgen Fockel.

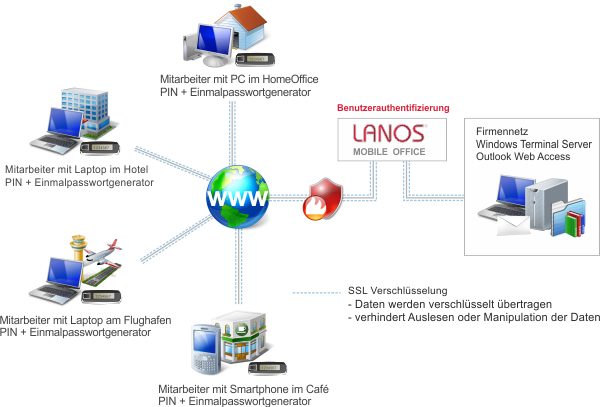

So können sich Unternehmen etwa behelfen, indem Mobilgeräte wie Smartphones, Tablets oder Notebooks z.B. per Desktop- oder Mobil-Virtualisierung in zwei separat nutzbare Betriebssysteme unterteilt werden, um eine Trennung von privaten und betrieblichen Tätigkeiten zu gewährleisten. Um eine lokale Speicherung betrieblicher Daten auf Mobilgeräten zu vermeiden, eignet sich ein sogenanntes „Application Streaming“: Dabei bekommt der Anwender über sein Mobilgerät nur die Bedienoberfläche bereitgestellt. Lediglich die Bildschirmanzeigen, Maus- und Tastatureingaben werden dargestellt. Die für den Zugriff und die Verarbeitung erforderlichen Anwendungen verbleiben mitsamt den Firmendaten in der gesicherten Cloud-Umgebung oder auf dem Windows Terminal Server des Unternehmens. Die Kommunikation mit dem Server erfolgt dabei über eine verschlüsselte SSL-Verbindung und wird mit Firewalls abgesichert, um ein Auslesen oder eine Manipulation der Datenpakete zu verhindern. PINs und Einmalpasswortgeneratoren stellen sicher, dass auch nur derjenige auf das Unternehmensnetzwerk zugreift, der auch dazu berechtigt ist. „Ob und welche Daten für welche Benutzergruppe auf den lokalen Speicher übertragen werden dürfen, lässt sich individuell oder nach den jeweiligen Compliance- und Sicherheitsvorgaben steuern. In dem Zuge kann wahlweise der komplette Speicher des Mobilgerätes verschlüsselt werden oder auch einzelne Daten-Container, wo sensible Unternehmensdaten sicher hinterlegt werden können“, so der LANOS Sicherheits-Experte. „Mit Hilfe von Mobile Device Management Lösungen lassen sich zudem die im Umlauf befindlichen und an das Firmennetzwerk angeschlossenen Mobilgeräte zentral verwalten. Sollte ein Mobilgerät tatsächlich mal abhandenkommen, kann der IT-Dienstleister oder die IT-Abteilung für das Gerät eine PIN-Eingabe erzwingen, Rechte steuern oder gar Daten per Remote-Zugriff löschen. Eine solche Fernlöschung ist auch dann möglich, wenn betriebliche Daten unbefugterweise lokal auf dem Mobilgerät gespeichert werden. Dies macht die Verwaltung und Gefahrenabwehr gleichwohl effektiv wie komfortabel.“